دن بہ دن سائبر حملوں اور خطرات میں اضافہ ہو رہا ہے، اس لیے حملہ آور کمپیوٹر سسٹم کو ہیک کرنے کے لیے مزید جدید ترین طریقے استعمال کر رہے ہیں۔ سائبر سیکیورٹی کمپیوٹرز، نیٹ ورکس، سرورز، الیکٹرانک سسٹمز، موبائل ڈیوائسز، پروگرامز اور الیکٹرانک سسٹمز کو ڈیجیٹل حملوں سے بچانے کے لیے ایک بہت ہی مفید تحفظ کا نظام ہے۔ عام طور پر، سائبر حملوں کا مقصد آپریٹرز سے پیسے بٹور کر یا عام کاروباری عمل میں خلل ڈال کر حساس ڈیٹا تک رسائی، تباہ یا تبدیل کرنا ہوتا ہے۔ سائبر سیکیورٹی بنیادی طور پر کمپیوٹر سسٹمز کو غیر مجاز رسائی سے بچانے کو نشانہ بناتی ہے۔ سائبر حملوں سے بچانے کے لیے بہت سے سائبر سیکیورٹی ٹپس ہیں جیسے کہ اپ ڈیٹ کرنے کی ضرورت ہے۔ آپریٹنگ سسٹم اینٹی وائرس سافٹ ویئر کا استعمال کرتے ہوئے، مضبوط پاس ورڈ استعمال کرتے ہوئے، غیر مجاز لنکس یا ای میلز نہ کھولیں، اور عوامی مقامات پر غیر محفوظ Wi-Fi نیٹ ورکس کے استعمال سے گریز کریں۔

یہ مضمون ایک فہرست فراہم کرتا ہے۔ سائبر سیکیورٹی سیمینار کے موضوعات انجینئرنگ کے طلباء کے لیے۔

انجینئرنگ کے طلباء کے لیے سائبر سیکیورٹی سیمینار کے موضوعات

انجینئرنگ کے طلباء کے لیے سائبر سیکیورٹی سیمینار کے عنوانات کی فہرست ذیل میں زیر بحث ہے۔

فشنگ حملے

فریب دہی کا حملہ ایک عام سائبر حملہ ہے جو دھوکہ دہی پر مبنی مواصلت بھیجتا ہے جو بظاہر قابل اعتماد ذریعہ سے آتا ہے۔ عام طور پر یہ بات چیت ای میل کے ذریعے کی جا سکتی ہے۔ فشنگ حملے کا بنیادی مقصد لاگ ان کی تفصیلات، کریڈٹ کارڈ کی تفصیلات، بینک اکاؤنٹ کی تفصیلات، یا متاثرہ کے کمپیوٹر پر میلویئر انسٹال کرنے جیسے ڈیٹا کو استعمال کرنے یا فروخت کرنے کے لیے چوری کرنا ہے۔ فشنگ حملوں کی مختلف قسمیں ہیں جیسے ای میل، نیزہ، وہیلنگ، سمیشنگ، اور اینگلر۔

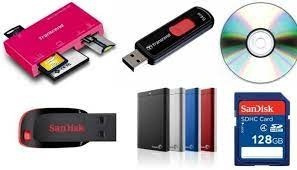

ہٹنے والا میڈیا

ہٹنے والا میڈیا ایک حفاظتی آگاہی کا موضوع ہے جو روزانہ مختلف کمپنیاں استعمال کرتے ہیں۔ یہ پورٹیبل اسٹوریج میڈیم ہے جو صارفین کو ڈیوائس میں ڈیٹا کاپی کرنے اور پھر ڈیوائس سے ڈیٹا کو ہٹانے کی اجازت دیتا ہے۔ ہٹنے والا میڈیا پی سی کے چلنے کے دوران اسے آسانی سے ہٹایا جا سکتا ہے۔ اس کے استعمال سے، ایک پی سی سے دوسرے پی سی کو ڈیٹا بھیجنا آسان ہے۔ SD کارڈز، USB ڈرائیوز، CDs، بلو رے ڈسک، DVDs، مقناطیسی ٹیپ، اور فلاپی ڈسک جیسے ہٹنے کے قابل میڈیا کی مختلف قسمیں ہیں۔

پاس ورڈ پر مبنی توثیق

پاس ورڈ پر مبنی توثیق ایک بہت ہی آسان سائبر سیکیورٹی تصور ہے جو مختلف کمپنیوں میں استعمال ہوتا ہے۔ عام طور پر استعمال ہونے والے خفیہ الفاظ کا اندازہ غیر مجاز افراد آپ کے اکاؤنٹس میں داخلے کا حق حاصل کرنے کے لیے آسانی سے لگا سکتے ہیں۔ سائبر کرائمینلز کے لیے، ملازمین کے سادہ یا قابل شناخت پاس ورڈ پیٹرن کا استعمال کرکے اکاؤنٹس تک رسائی حاصل کرنا بہت آسان ہے۔ جب یہ ڈیٹا چوری ہو جاتا ہے تو اسے فروخت یا ریونیو حاصل کرنے کے لیے پبلک کیا جا سکتا ہے۔ لہذا، بے ترتیب پاس ورڈ کا نفاذ سائبر جرائم پیشہ افراد کے لیے مختلف اکاؤنٹس تک رسائی حاصل کرنا زیادہ مشکل بنا سکتا ہے۔ اس کے علاوہ، دو عنصر کی توثیق حفاظت کی اضافی تہیں بھی فراہم کر سکتی ہے جو اکاؤنٹ کی سالمیت کا دفاع کرتی ہے۔

موبائل ڈیوائس سیکیورٹی

موبائل ڈیوائس سیکیورٹی موبائل میں محفوظ اور پورٹیبل آلات جیسے لیپ ٹاپ، ٹیبلیٹ اور پہننے کے قابل آلات کے ذریعے منتقل ہونے والے حساس ڈیٹا کی حفاظت میں مدد کرتی ہے۔ موبائل آلات کے لیے ممکنہ خطرات میں بنیادی طور پر فشنگ گھوٹالے، بدنیتی پر مبنی موبائل ایپس، اسپائی ویئر، غیر محفوظ وائی فائی نیٹ ورکس اور ڈیٹا کا اخراج شامل ہیں۔ حفاظت کی خلاف ورزی سے بچنے کے لیے، ہر کمپنی کو خطرے کو کم کرنے کے لیے احتیاطی اور واضح اقدامات کرنے چاہییں۔ موبائل ڈیوائس سیکیورٹی کے فوائد میں بنیادی طور پر حفاظتی پالیسی کا نفاذ، ایپلیکیشن کنٹرول، ڈیٹا کا بیک اپ، خودکار ڈیوائس کی رجسٹریشن، ڈیوائس اپ ڈیٹ کنٹرولنگ وغیرہ شامل ہیں۔

ریموٹ ورکنگ

ریموٹ ورکنگ تنظیموں کے لیے بہت مددگار ہے کیونکہ یہ پیداواری صلاحیت، کام کی زندگی کے بہتر توازن اور لچک کو بڑھاتا ہے لیکن یہ سائبر سیکیورٹی کے مسائل کو بھی بڑھاتا ہے۔ لہذا، وہ آلات جو کام کے مقاصد کے لیے استعمال ہوتے ہیں جیسے کہ لیپ ٹاپ، کمپیوٹر، اور اسمارٹ فونز ایک بار اینٹی وائرس سافٹ ویئر انسٹال ہونے کے بعد مقفل رہیں۔

بہت ساری کمپنیاں تیزی سے دور دراز کے کارکنوں کو بھرتی کر رہی ہیں جنہوں نے گھریلو طرز زندگی سے کام کرنے کے لئے اپنایا ہے لیکن انہیں سائبر سیکیورٹی سے تحفظ کے طریقہ کار کو سمجھنے کے ساتھ ساتھ تربیت حاصل کرنے کی ضرورت ہے کیونکہ ملازمین بعض اوقات بنیادی طور پر ذاتی نیٹ ورکس، نئے آن لائن ٹولز، ذاتی آلات پر انحصار کرتے ہیں۔ آن لائن خدمات وغیرہ۔ اس لیے وہ وبائی امراض کے دوران کچھ مسائل کا سامنا کر سکتے ہیں۔ لہذا، اپنے حفاظتی عمل کو چیک کرنے اور اس بات کی تصدیق کرنے میں کچھ وقت لگانا اہم ہے کہ آیا سب کچھ کام کر رہا ہے اور محفوظ ہے۔

عوامی Wi-Fi

عوامی استعمال کرتے ہوئے وائی فائی جب آپ سفر کر رہے ہوں یا عوامی مقامات پر ہوں، کام پر جا رہے ہوں، آن لائن اکاؤنٹس تک رسائی حاصل کر رہے ہوں اور ہنگامی ای میلز چیک کر رہے ہوں تو استعمال کرنا بہت آسان ہے۔ اگرچہ یہ عوامی نیٹ ورک سائبر حملوں کا باعث بن سکتے ہیں۔ عوامی وائی فائی کے بہت سے خطرات ہیں جیسے میلویئر کی تقسیم، بدنیتی پر مبنی ہاٹ سپاٹ، درمیان میں ہونے والے حملے، وائی فائی کی اسنوپنگ اور سنفنگ، اور غیر خفیہ کردہ نیٹ ورکس۔

عوامی نیٹ ورکس کو بہت محفوظ طریقے سے استعمال کرنے کے لیے، کسی کو ان پر عمل کرنا ہوگا۔ حساس ڈیٹا تک رسائی سے بچنے کی کوشش کریں، VPN استعمال کریں، HTTPS ویب سائٹس پر قائم رہیں، براؤزرز کی توسیع کا استعمال کریں، اور کنکشن کی ترتیبات کو ایڈجسٹ کرنے کی ضرورت ہے، فائلوں کی شیئرنگ کو بند کریں، پرائیویسی اسکرین کا استعمال کریں، دو عنصر کی تصدیق کا استعمال کریں، اینٹی وائرس انسٹال کریں اور صحیح طریقے سے لاگ آؤٹ کریں.

کلاؤڈ سیکیورٹی

طریقہ کار اور ٹیکنالوجی کا مجموعہ جو کاروباری حفاظت کو درپیش اندرونی اور بیرونی خطرات سے نمٹنے کے لیے ڈیزائن کیا گیا ہے اسے کلاؤڈ سیکیورٹی کہا جاتا ہے۔ یہ سیکیورٹی مختلف تنظیموں میں درکار ہے کیونکہ وہ کلاؤڈ بیسڈ ٹولز اور سروسز کو مربوط کرتے ہیں اور وہ اپنے انفراسٹرکچر کے حصے کے طور پر اپنی ڈیجیٹل تبدیلی کی حکمت عملی کی طرف جاتے ہیں۔

کلاؤڈ مائیگریشن اور ڈیجیٹل ٹرانسفارمیشن جیسی اصطلاحات انٹرپرائز سیٹنگز میں کثرت سے استعمال ہوتی رہی ہیں۔ چونکہ انٹرپرائزز ان آئیڈیاز کو رکھتے ہیں اور اپنے آپریشنل اپروچ کو بہتر بنانے کے لیے آگے بڑھتے ہیں، ایک بار پیداواری اور سیکیورٹی کی سطح کو متوازن کرنے کے بعد نئے چیلنجز سامنے آتے ہیں۔ لہذا، کلاؤڈ سیکیورٹی سے مراد وہ پالیسیاں، ٹیکنالوجیز، سروسز، کنٹرولز ہیں جو کلاؤڈ ڈیٹا، انفراسٹرکچر اور ایپلیکیشنز کو خطرات سے بچاتے ہیں۔ کلاؤڈ سیکیورٹی بنیادی طور پر ڈیٹا سرورز، فزیکل نیٹ ورکس، ڈیٹا اسٹوریج، OS، کمپیوٹر ورچوئلائزیشن فریم ورک، مڈل ویئر، رن ٹائم ماحولیات وغیرہ کی حفاظت کے لیے بنائی گئی ہے۔

سوشل میڈیا

جیسا کہ سوشل میڈیا نے بہت سے فوائد کے ساتھ چھلانگ لگا کر ترقی کی ہے لیکن اسے بہت سے ہیکرز کے ذریعہ سائبر سیکیورٹی کے بہت سے مسائل کا سامنا ہے۔ کیونکہ، روزانہ ہم اپنے سوشل میڈیا اکاؤنٹس پر بہت سی چیزیں پوسٹ کرتے ہیں جیسے کہ تصاویر، پروموشنز، ایونٹس، کام وغیرہ۔ لہذا ان سب کو شیئر کرنے سے رازداری کی خلاف ورزی ہو سکتی ہے۔ متعلقہ مسائل میں سے کچھ یہ ہیں؛ ڈیٹا کی رازداری، ڈیٹا مائننگ، وائرس اور مالویئر کے حملے، قانونی مسائل، اور بہت کچھ۔

ان تمام مسائل پر قابو پانے کے لیے، ہمیں ان حلوں پر عمل کرنے کی ضرورت ہے جیسے مضبوط پاس ورڈز بنانے کی ضرورت، یقینی بنائیں کہ پاس ورڈ لوئر، اپر کیس، خصوصی حروف اور نمبروں کے ساتھ مشکل ہیں، ذاتی ڈیٹا جیسے فون نمبر، تاریخ پیدائش، نام، سماجی اشتراک سے گریز کریں۔ سیکیورٹی کی تفصیلات، تصاویر، مختلف سوشل میڈیا پلیٹ فارمز کے ذریعے دیے گئے سیکیورٹی اور رازداری کے آپشنز استعمال کریں، صرف مجاز وائی فائی کنکشن استعمال کریں، OS کو اپ ڈیٹ کریں، اینٹی وائرس استعمال کریں، ہمیں صرف جانے پہچانے لوگوں سے ہی دوستی کی درخواستیں قبول کرنی چاہئیں۔

سائبر سیکیورٹی میں AI کا مستقبل

سائبر سیکیورٹی کے اندر مصنوعی ذہانت صرف تنظیموں کو ڈیٹا کی رازداری کو برقرار رکھنے کے لیے مشاہدے، رپورٹنگ، پتہ لگانے اور سائبر خطرات کا مقابلہ کرنے میں مدد کرتی ہے۔ افراد میں بڑھتی ہوئی بیداری، انفارمیشن ٹیکنالوجی میں ترقی، انٹیلی جنس اپ گریڈیشن، پولیس کے کام کے حل اور مختلف ذرائع سے جمع کی گئی معلومات کے بڑھتے ہوئے حجم نے سائبر سیکیورٹی کے بہتر اور قابل اعتماد حل کے استعمال کا مطالبہ کیا ہے۔

سائبر حملوں کے معیار اور واقعات میں اضافہ AI کے ساتھ سائبر سسٹم کو چلا رہا ہے۔ عالمی سطح پر، سائبر حملے کے بڑھتے ہوئے واقعات نے تنظیموں میں اپنے ڈیٹا کی حفاظت کے لیے بیداری پیدا کی ہے۔ ان سائبر مجرموں کے پیچھے سب سے بڑی وجہ سیاسی مقابلہ ہے، مقابلہ کرنے والوں کا فائدہ اور دوسرے ناموں کو نقصان پہنچانا، بین الاقوامی ڈیٹا کی چوری وغیرہ۔

سائبر سیکیورٹی کے لیے ڈیٹا مائننگ کا نقطہ نظر

ہماری روزمرہ کی زندگی میں، انٹرنیٹ اور کمیونیکیشن ٹیکنالوجیز کا استعمال ایک اہم کردار ادا کرتا ہے۔ ڈیٹا مائننگ کی صلاحیت کا فائدہ سائبر جرائم پیشہ افراد کے ساتھ ساتھ سیکورٹی ماہرین کے ذریعے لیا جاتا ہے۔ ڈیٹا مائننگ ایپلی کیشنز کو تجزیہ، پروگرام کے رویے، براؤزنگ کی عادات وغیرہ کے ذریعے مستقبل کے سائبر حملوں کا پتہ لگانے کے لیے استعمال کیا جا سکتا ہے۔ انٹرنیٹ استعمال کرنے والوں کی تعداد میں بتدریج اضافہ ہو رہا ہے اس لیے سائبر کی دنیا میں کام کرتے ہوئے سیکیورٹی کے بہت بڑے چیلنجز درپیش ہیں۔

مالویئر، سروس سے انکار، سنفنگ، سپوفنگ، اور سائبر اسٹاکنگ بڑے سائبر خطرات ہیں۔ ڈیٹا مائننگ کی تکنیکوں کو غیر معمولی نظام کی سرگرمیوں، اور طرز عمل اور دستخطی نمونوں کی نگرانی کے ذریعے خطرے کا پتہ لگانے کے لیے ایک ذہین طریقہ فراہم کیا جاتا ہے۔ یہ مقالہ خطرے کے تجزیے اور پتہ لگانے کے لیے ڈیٹا مائننگ ایپلی کیشنز کو نمایاں کرتا ہے جس میں مالویئر کے لیے خصوصی نقطہ نظر اور اعلی درستگی اور کم وقت کے ساتھ سروس اٹیک کا پتہ لگانے سے انکار کیا جاتا ہے۔

رینسم ویئر

Ransomware جیسے انتہائی خطرناک نقصان دہ سافٹ ویئر کو سائبر کرائمین کسی تنظیم کے ڈیٹا کو خفیہ کرنے کے لیے اکثر استعمال کرتے ہیں تاکہ تنظیم سے ڈکرپشن کلید حاصل کرنے کے لیے رقم کا مطالبہ کیا جا سکے۔ یہ میلویئر سافٹ ویئر صارفین کو صرف سسٹم کی اسکرین کو لاک کرکے یا رقم کی ادائیگی تک صارفین کی فائلوں کو لاک کرکے اپنے سسٹم تک رسائی سے بچاتا ہے۔ فی الحال، ransomware کے خاندانوں کو مختلف اقسام میں درجہ بندی کیا گیا ہے جیسے crypto-ransomware، متاثرہ سسٹمز پر فائل انکرپٹ کی مخصوص اقسام، اور صارفین کو آن لائن ادائیگی کی مخصوص تکنیکوں کا استعمال کرتے ہوئے رقم ادا کرنے پر مجبور کرتے ہیں۔

چھوٹے کاروباروں کے لیے سائبرسیکیوریٹی

چھوٹے کاروباروں میں، نئی منڈیوں تک پہنچنے کے لیے براڈ بینڈ اور انفارمیشن ٹیکنالوجی کے دو طاقتور عوامل ہیں، جس سے پیداواری صلاحیت اور کارکردگی میں اضافہ ہوتا ہے۔ لیکن سائبر جرائم پیشہ افراد اکثر چھوٹے کاروباروں پر توجہ مرکوز کرتے ہیں جس کی وجہ کم قابل حفاظتی طریقہ کار، بیک اپ ڈیٹا اور تحفظ کے علم کی کمی ہے۔ اس لیے ہر چھوٹے کاروبار کو سائبر سیکیورٹی پالیسی کی ضرورت ہوتی ہے تاکہ وہ اپنے کاروبار، صارفین اور ڈیٹا کو سائبر سیکیورٹی کے بڑھتے ہوئے خطرات سے محفوظ رکھے۔

IoT کے ساتھ سائبر سیکیورٹی

IoT پر مبنی سائبر سیکیورٹی ایک ایسی ٹیکنالوجی ہے جو انٹرنیٹ آف چیزوں کے اندر منسلک آلات اور نیٹ ورکس کی حفاظت کے لیے استعمال کی جاتی ہے، لہذا انٹرنیٹ آف چیزوں میں کمپیوٹنگ ڈیوائسز، ڈیجیٹل اور مکینیکل مشینری، جانور، اشیاء وغیرہ کو جوڑنا شامل ہے۔ ہر چیز کو ایک منفرد شناخت کنندہ کے ساتھ مخصوص کیا جاتا ہے اور ایک نیٹ ورک میں علیحدہ علیحدہ ڈیٹا منتقل کرنے کی صلاحیت۔ مختلف آلات کو انٹرنیٹ سے منسلک ہونے کی اجازت دینا سائبر حملوں کی طرح مؤثر طریقے سے محفوظ نہ ہونے کی صورت میں انہیں کئی اہم خطرات سے دوچار کر دیتا ہے۔

ایتھیکل ہیکنگ

اخلاقی ہیکنگ کسی کمپیوٹر سسٹم، ڈیٹا، ایپلیکیشن، یا تنظیم کے بنیادی ڈھانچے تک غیر قانونی رسائی حاصل کرنے کی ایک مجاز کوشش ہے۔ یہ ہیکنگ کا ہدف صرف سسٹم کو چیک کرنا ہے بصورت دیگر نیٹ ورک جسے نقصان دہ ہیکر تباہ یا استحصال کر سکتے ہیں۔ کمپنی سسٹم کے دفاع کو جانچنے کے لیے مختلف سرگرمیاں انجام دینے کے لیے سائبر سیکیورٹی انجینئرز کی خدمات حاصل کرتی ہے۔ وہ نیٹ ورک یا سسٹم کی حفاظت کو مضبوط بنانے کے طریقوں کو سمجھنے کے لیے ڈیٹا اکٹھا اور جانچتے ہیں۔

سائبر کرائم اور قانون کا نفاذ

دنیا بھر میں سائبر کرائم کی تعداد میں اضافہ ہو رہا ہے، اس لیے سائبر حملے کا شکار ہونے والے لوگوں اور کاروباری اداروں کو انصاف فراہم کرنا بہت مشکل ہو گیا ہے۔ لہٰذا، ہر ملک میں ایک چوکس سائبر کرائم کے لیے ایک محکمہ ہوتا ہے جو ملک کے اندر اور باہر دونوں حملوں کے لیے سائبر سیکیورٹی کے معاملات کو آسانی سے دیکھتا ہے۔

خفیہ نگاری

ڈیٹا کی خفیہ کاری اور اس کے بعد خفیہ کاری کی مشق کو کرپٹوگرافی کہا جاتا ہے۔ لہذا، یہ سائبرسیکیوریٹی کا سب سے اہم ڈومین ہے۔ یہ آپ کے ڈیٹا کو محفوظ بنانے میں بہت مددگار ہے اور سائبر جرائم پیشہ افراد کو درمیان میں آپ کا ڈیٹا استعمال کرنے سے روکتا ہے۔ یہاں تک کہ اگر مجرم کو معلومات مل جاتی ہیں، تو اسے خفیہ کاری کی وجہ سے کوئی ڈیٹا نہیں ملے گا۔ لہذا مجرم کو ایک ڈکرپشن کلید کی ضرورت ہے۔ سائبرسیکیوریٹی کے ماہرین صرف کرپٹوگرافی کو سائفرز، الگورتھم اور دیگر حفاظتی اقدامات کو ڈیزائن کرنے کے لیے استعمال کرتے ہیں جو کسٹمر ڈیٹا اور کمپنیوں کو کوڈفائی اور دفاع کرتے ہیں۔ برائے مہربانی اس لنک سے رجوع کریں: کرپٹوگرافی کیا ہے: اقسام، ٹولز اور اس کے الگورتھم .

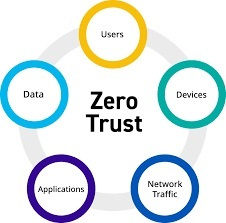

زیرو ٹرسٹ آرکیٹیکچر

زیرو ٹرسٹ آرکیٹیکچر (ZTA) ایک حفاظتی ماڈل ہے جو درست تصدیق کے بغیر کسی بھی صارف اور آلات کو اجازت نہیں دیتا ہے۔ اس طرح، یہ ایک بہت ہی محفوظ نیٹ ورک ہے، اس لیے بدنیتی پر مبنی حملوں کی اجازت نہیں دیتا۔ ZTA سائبرسیکیوریٹی کے لیے ایک اسٹریٹجک نقطہ نظر ہے جو کسی تنظیم کو محض مضمر اعتماد کو کم کرکے اور ڈیجیٹل تعامل کے ہر مرحلے کی مسلسل توثیق کرکے تحفظ فراہم کرتا ہے۔ یہاں پر مضمر اعتماد کا مطلب ہے، نیٹ ورک پر ایک بار استعمال کرنے والے جیسے کہ خطرے کے اداکاروں کے ساتھ ساتھ بدنیتی پر مبنی اندرونی افراد دانے دار حفاظتی کنٹرولز کی کمی کی وجہ سے بعد میں منتقل ہونے اور حساس ڈیٹا کی اجازت دینے کے لیے آزاد ہیں۔

سائبر انشورنس

سائبر انشورنس انشورنس کی ایک قسم ہے جو سائبر حملوں اور عام طور پر آئی ٹی کے بنیادی ڈھانچے اور سرگرمیوں سے متعلق خطرات سے کاروبار کو بچانے کے لیے بیمہ کی جا سکتی ہے۔ فی الحال، سائبر حملے قابو سے باہر ہیں اور ان کے خطرات ممکنہ نقصانات کا سبب بن سکتے ہیں۔ سائبر انشورنس پالیسی کی کوریج مختلف نقصانات جیسے ڈیٹا کی تباہی، ہیکنگ، چوری، بھتہ خوری، سروس حملوں کو مسترد کرنے، ڈیٹا کا دفاع کرنے میں ناکامی وغیرہ سے فرسٹ پارٹی کوریج فراہم کرتی ہے۔

سائبر انشورنس کوریج دو قسم کی فرسٹ پارٹی کوریج اور تھرڈ پارٹی لیبلٹی کوریج میں دستیاب ہے۔ آپ خریدنے کے لیے ایک یا دونوں قسم کا انتخاب کر سکتے ہیں۔ فرسٹ پارٹی انشورنس کوریج صرف آپ کی تنظیم کا دفاع کرتی ہے جب آپ ڈیٹا کی خلاف ورزی سے اخراجات اٹھاتے ہیں یا ایک بار جب آپ کی تنظیم ہیک ہوجاتی ہے جبکہ تیسری پارٹی انشورنس کوریج صرف اس وقت حفاظت فراہم کرتی ہے جب کوئی صارف، پارٹنر، وینڈر آپ کو ڈیٹا کی خلاف ورزی کی اجازت دینے کے لیے استعمال کرتا ہے۔

سائبر سیکیورٹی سیمینار کے کچھ مزید موضوعات

سائبر سیکیورٹی سیمینار کے کچھ مزید موضوعات کی فہرست ذیل میں دی گئی ہے۔

- مداخلت کا پتہ لگانے کے نظام.

- نیٹ ورک سیکیورٹی۔

- سائبر کرائم۔

- رازداری سے آگاہ مشین لرننگ۔

- سائبر تھریٹ انٹیلی جنس۔

- تقسیم شدہ نظاموں کے اندر ڈیٹا اور رازداری کا تحفظ۔

- مشن کے لیے اہم اور وقت کے لیے حساس نیٹ ورکس۔

- تقسیم شدہ کمپلیکس ایونٹ کی پروسیسنگ۔

- حملے کے راستے کی شناخت۔

- SDN سیکیورٹی۔

- موونگ ٹارگٹ ڈیفنس یا MTD۔

- تقسیم شدہ اور تعاونی فائر والز۔

- بٹ کوائن کے ذریعے منی لانڈرنگ۔

- دھمکی انٹیلی جنس.

- SDN یا NFV سیکیورٹی۔

- اہم انفراسٹرکچر اور انڈسٹری 4.0 سیکیورٹی۔

- لنک لیئر کی سیکیورٹی۔ اسمارٹ شہروں کے اندر سیکیور سینسنگ۔

- تقسیم شدہ تجزیات اور ڈیٹا کی سالمیت۔

- تقسیم شدہ ماحول کے اندر رسائی کا کنٹرول۔

- نیٹ ورکس کے اندر ساکھ اور اعتماد۔

- چپکے سے حملہ آوروں کا پتہ لگانا۔

- دخل اندازی کا پتہ لگانے کے لیے میزبان اور نیٹ ورک ڈیٹا کا ارتباط۔

- حملے کے منظرناموں کا پتہ لگانا۔

- تقسیم شدہ نظاموں کے اندر ڈیٹا کا معیار۔

- مواد پر مبنی نیٹ ورکنگ اور نامزد ڈیٹا نیٹ ورکنگ۔

- DNEs کے اندر رسائی کنٹرول (تقسیم نیٹ ورک ماحولیات)۔

- نیٹ ورکنگ کی وضاحت سافٹ ویئر اور نیٹ ورک فنکشن کی ورچوئلائزیشن کے ذریعے کی گئی ہے۔

- تقسیم شدہ نظاموں کے اندر ایونٹ سے متحرک کمپیوٹنگ۔

- اپلائیڈ تھریٹ ہنٹنگ۔

- بایسیئن نیٹ ورکس کے ذریعے متحرک خطرے کی تشخیص۔

- SDN کا وکندریقرت کنٹرول طیارہ۔

- نیٹ ورک فنکشن ورچوئلائزیشن سیکیورٹی۔

- لاگ فائلوں میں بے ضابطگی کا پتہ لگانا۔

- گاڑی میں گھسنے کا پتہ لگانے کے نظام۔

- حفاظتی اہم IoT نیٹ ورکس کے اندر ناکامی کے ماڈل۔

- TSN (وقت کے حساس نیٹ ورکس) کے لیے فالٹ ٹولرنس کے تصورات۔

- نیٹ ورک کی مداخلت کا پتہ لگانا میزبان کی سرگرمی میں بصیرت کے ساتھ مدد کرتا ہے۔

مت چھوڑیں - انجینئرنگ کے طلباء کے لیے سائبرسیکیوریٹی پروجیکٹس .

اس طرح، یہ سب انجینئرنگ کے طالب علموں کے لیے سائبر سیکیورٹی پروجیکٹس کی فہرست کے بارے میں ہے جو موضوع کے انتخاب میں بہت مددگار ثابت ہوتے ہیں۔ دی سائبر سیکیورٹی کی ایپلی کیشنز آپ کو نیٹ ورک سیکیورٹی کے ساتھ ساتھ کلاؤڈ سیکیورٹی ٹیکنالوجیز کے ساتھ تصدیق کو سنبھالنے کی اجازت دیتا ہے۔ یہاں آپ کے لیے ایک سوال ہے کہ سیکیورٹی سسٹم کیا ہے؟