آج کل ، ہر انسانی سرگرمی کا گہرائی سے کمپیوٹنگ سسٹم سے وابستہ ہے۔ یہ کمپیوٹنگ ٹیکنالوجی صحت کی دیکھ بھال ، تعلیم ، بینکنگ ، سافٹ ویئر ، اور مارکیٹنگ کے ڈومین میں ہر اطلاق میں لاگو ہوتا ہے۔ لیکن آپ کو حیرت ہوگی کہ تنظیمیں اپنی معلومات کو کیسے محفوظ رکھتی ہیں اور آپ کے بینکاری لین دین کو کس طرح خفیہ رکھا جاتا ہے۔ ان سب کا جواب 'کریپٹوگرافی' ہے۔ انٹرنیٹ ویب سائٹوں میں سے تقریبا٪ 90٪ اپنے حساس اعداد و شمار کو سنبھالنے کے لئے کسی بھی قسم کی خفیہ نگاری کی خدمت کو نافذ کرتی ہے۔ نیز ، خفیہ نگاری جی میل کی معلومات کو ایک مرموز شکل میں محفوظ کرتی ہے کیونکہ یہ ڈیٹا گوگل کے تمام ڈیٹا سینٹرز میں تیرتا ہے۔ لہذا ، مشترکہ معلومات کو محفوظ رکھنے کے لئے خفیہ نگاری بنیادی خصوصیت کی حیثیت سے کھڑی ہے۔

خفیہ نگاری کیا ہے؟

کریپٹوگرافی کچھ کوڈوں کے ذریعہ محفوظ ڈیٹا اور مواصلات کو منتقل کرنے کا طریقہ ہے تاکہ صرف مقصود فرد کو منتقل ہونے والی اصل معلومات کے بارے میں ہی معلوم ہو۔ عمل کی یہ شکل اعداد و شمار کے لئے غیر مجاز رسائی کو روکتی ہے۔ تو ، واضح طور پر نام ہی اس بات کی نشاندہی کرتا ہے کہ 'crypt' سے مراد 'پوشیدہ' سے 'تحریر' ہوتا ہے۔ خفیہ نگاری میں معلومات کا انکوڈنگ ریاضی کے فرضی تصورات اور یگوریتھم کے طور پر بیان کردہ کچھ حساب کتاب کی پیروی کرتا ہے۔ انکوڈڈ ڈیٹا منتقل ہوتا ہے تاکہ اصلی ڈیٹا کو تلاش کرنا مشکل ہوجائے۔ قوانین کے یہ سیٹ ڈیجیٹل دستخط کرنے ، ڈیٹا کو محفوظ بنانے کی توثیق ، خفیہ نگاری کی کلیدی نشونما اور آپ کے تمام مالی لین دین کی حفاظت کے طریقہ کار میں استعمال ہوتے ہیں۔ زیادہ تر ، تنظیموں کے مقاصد کے ساتھ آگے بڑھنے کے لئے خفیہ نگاری کی پیروی کی جاتی ہے۔

رازداری - منتقل کردہ ڈیٹا کو بیرونی جماعتوں کے ذریعہ نہیں جانا چاہئے سوائے مطلوبہ فرد کے۔

اعتبار - بھیجنے والے اور مقدر وصول کنندگان کے مابین کسی بھی طرح کی ترمیم نہ ہونے کے درمیان ڈیٹا کو اسٹوریج یا ٹرانسفر میں تبدیل نہیں کیا جاسکتا۔

قطع تعلق نہ کرنا - ایک بار جب ڈیٹا منتقل ہوتا ہے ، مرسل کے پاس بعد کے مراحل میں اس سے انکار کرنے کا کوئی امکان نہیں ہوتا ہے۔

توثیق - بھیجنے والے اور وصول کنندہ دونوں کو منتقل شدہ اور موصولہ اعداد و شمار کے بارے میں اپنی شناخت واضح کرنے کی ضرورت ہے۔

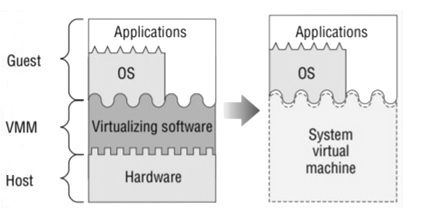

خفیہ نگاری کا بنیادی بہاؤ

خفیہ نگاری کی اقسام

میں خفیہ نگاری ، معلومات کے خفیہ کاری کو تین قسموں میں درجہ بند کیا گیا ہے جہاں ان پر ذیل میں تبادلہ خیال کیا گیا ہے۔

ہم آہنگی کلیدی خفیہ نگاری - اسے نجی یا خفیہ کلیدی خفیہ نگاری بھی کہا جاتا ہے۔ یہاں ، معلومات وصول کنندہ اور بھیجنے والے دونوں ہی میسج کو خفیہ کرنے اور ڈکرپٹ کرنے کے لئے ایک ہی کلید کا استعمال کرتے ہیں۔ اس طریقہ میں بار بار استعمال ہونے والی خفیہ نگاری AES (ایڈوانسڈ انکرپشن سسٹم) ہے۔ اس نوعیت کے ذریعے نافذ کردہ نقطہ نظر مکمل طور پر ہموار اور تیز تر ہوتا ہے۔ ہم آہنگی کی کلیدی نوعیت کی کچھ اقسام ہیں

- بلاک کریں

- بلاک سائپر

- ڈی ای ایس (ڈیٹا انکرپشن سسٹم)

- آر سی 2

- IDEA

- بلوفش

- سٹریم سائفر

سڈول خفیہ کاری

غیر متناسب کلیدی خفیہ نگاری

اسے عوامی کلیدی خفیہ نگاری بھی کہا جاتا ہے۔ یہ معلومات کو منتقل کرنے میں مختلف اور محفوظ طریقہ کار کی پیروی کرتا ہے۔ چابیاں کے ایک جوڑے کا استعمال کرتے ہوئے ، بھیجنے والا اور وصول کنندگان دونوں خفیہ کاری اور ڈکرپشن عمل کے ساتھ چلے جاتے ہیں۔ ایک نجی کلید ہر شخص کے ساتھ ذخیرہ ہوتی ہے اور عوامی کلید کو پورے نیٹ ورک میں شیئر کیا جاتا ہے تاکہ عوامی کلیدوں کے ذریعہ ایک پیغام منتقل کیا جاسکے۔ اس طریقہ کار میں بار بار استعمال ہونے والی خفیہ نگاری RSA ہے۔ عوامی کلید کا طریقہ کار نجی کلید کی نسبت زیادہ محفوظ ہے۔ اسیممیٹرک کلیدی خفیہ نگاری کی کچھ قسمیں یہ ہیں:

- آر ایس اے

- ڈی ایس اے

- پی کے سی

- بیضوی منحنی تکنیک

غیر متناسب خفیہ کاری

ہیش فنکشن

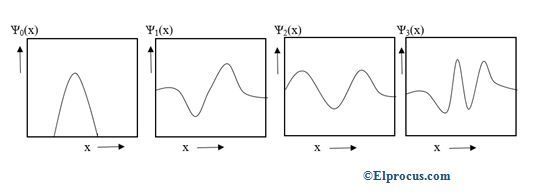

پیغام کی صوابدیدی لمبائی کو ان پٹ کے طور پر لینا اور آؤٹ پٹ کی ایک مقررہ لمبائی کی فراہمی الگورتھم ہے جس کے بعد ہیش فنکشن ہوتا ہے۔ عددی اقدار کو ان پٹ کے بطور لے کر اور ہیش میسج تیار کرتے ہوئے اسے ریاضی کی مساوات بھی کہا جاتا ہے۔ اس طریقہ کار کو کسی بھی قسم کی کلید کی ضرورت نہیں ہوگی کیونکہ یہ یکطرفہ منظرنامے میں کام کرتا ہے۔ ہیسنگ آپریشن کے مختلف راؤنڈ ہیں اور ہر دور ان پٹ کو حالیہ بلاک کی ایک صف سمجھتا ہے اور آخری راؤنڈ کی سرگرمی کو پیداوار کے طور پر پیدا کرتا ہے۔ ہیش کی خصوصیات میں سے کچھ ہیں:

- پیغام ڈائجسٹ 5 (MD5)

- RIPEMD

- بھنور

- SHA (محفوظ ہیش الگورتھم)

ہیش تقریب

خفیہ نگاری کے اوزار

خفیہ نگاری دستخطی کی توثیق ، کوڈ پر دستخط کرنے اور دیگر خفیہ نگاری کی سرگرمیاں انجام دینے کے حالات میں اوزار زیادہ مفید ہیں۔ یہ بڑے پیمانے پر استعمال شدہ خفیہ نگاری کے ٹولز ہیں۔

سیکیورٹی ٹوکن

اس ٹوکن کو صارف کی تصدیق کے لئے استعمال کیا گیا ہے۔ ایک سیکیورٹی ٹوکن کو خفیہ معلومات کا تبادلہ کرنے کے لئے سمجھا جاتا ہے۔ نیز ، یہ HTTP پروٹوکول کے لئے مکمل بیان کی فراہمی فراہم کرتا ہے۔ تو ، سرور کے ساتھ تیار کردہ ٹوکن کا استعمال ریاست کے ساتھ چلنے کے لئے ایک براؤزر کے ذریعہ کیا جاتا ہے۔ عام طور پر ، یہ وہ طریقہ ہے جو ریموٹ تصدیق کے ساتھ چلتا ہے۔

جے سی اے

یہ وہ آلہ ہے جو خفیہ کاری کے عمل کو اجازت دینے کے لئے استعمال ہوتا ہے۔ اس ٹول کو جاوا کرپٹوگرافک لائبریری کہا جاسکتا ہے۔ جاوا کی یہ لائبریرییں پہلے سے طے شدہ سرگرمیوں کے ساتھ شامل ہیں جہاں ان پر عمل درآمد سے قبل درآمد کرنے کی ضرورت ہے۔ اگرچہ یہ جاوا لائبریری ہے ، لیکن یہ دوسرے فریم ورک کے تناسب سے کام کرتا ہے اور یوں متعدد ایپلی کیشنز کی ترقی کی حمایت کرتا ہے۔

SignTool.exe

مائیکرو سافٹ کے ذریعے فائلوں پر دستخط کرنے کے لئے یہ مقبول ٹول استعمال کیا جاتا ہے۔ کسی بھی قسم کی فائل میں دستخط اور ٹائم اسٹیمپ شامل کرنا اس ٹول کے ذریعہ تعاون یافتہ نمایاں خصوصیت ہے۔ فائل میں ٹائم اسٹیمپ کے ساتھ ، اس میں فائل کو مستند کرنے کی صلاحیت موجود ہے۔ SignTool.exe میں پوری خصوصیت فائل کی بڑھی ہوئی وشوسنییتا کو یقینی بناتی ہے۔

ڈاکر

ڈوکر استعمال کرنے سے بڑی ایپلی کیشنز تیار کی جاسکتی ہیں۔ ڈاکر میں برقرار رکھی گئی معلومات مکمل طور پر ایک خفیہ کردہ شکل میں ہے۔ اس میں ، ڈیٹا کو خفیہ کاری کے ساتھ منتقل کرنے کے لئے خفیہ نگاری پر سختی سے عمل کرنا پڑتا ہے۔ مزید برآں ، فائلیں اور معلومات دونوں کو خفیہ کر دیا گیا ہے اس طرح کسی کو بھی ان چیزوں تک رسائی حاصل نہیں ہونے دیتی ہے جس میں رسائی کی قطعیت موجود نہیں ہے۔ ڈوکر کو کلاؤڈ اسٹوریج کے طور پر بھی سمجھا جاتا ہے جس سے صارفین معلومات کو کسی سرشار یا مشترکہ معلومات کا نظم کرسکتے ہیں سرور .

CertMgr.exe

یہ انسٹالیشن فائل ہے کیونکہ یہ. ایکسٹینشن فارمیٹ میں ہے۔ CertMgr مختلف سرٹیفکیٹ کے انتظام کے ل good اچھا ہے۔ اس کے ساتھ ، یہ یہاں تک کہ سی آر ایل کو بھی سنبھالتا ہے جہاں وہ سرٹیفکیٹ کی منسوخی کی فہرستیں ہیں۔ سرٹیفکیٹ کی نشوونما میں خفیہ نگاری کا مقصد یہ یقینی بنانا ہے کہ فریقین کے مابین جو معلومات کا تبادلہ ہوتا ہے وہ زیادہ محفوظ ہو اور یہ ٹول تحفظ میں اضافی بٹس شامل کرنے میں معاون ہے۔

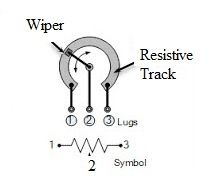

کلید کا استعمال کرتے ہوئے توثیق

یہاں ، خفیہ کردہ معلومات کو چابیاں کے ذریعے خفیہ کرنا ہوگا۔ عام معلومات ہر شخص آسانی سے سمجھ سکتا ہے جبکہ خفیہ کردہ معلومات صرف مقصود صارف کے ذریعہ ہی معلوم ہوتی ہیں۔ اس ٹول میں دو طرح کی خفیہ کاری کی تکنیک ہیں اور وہ ہیں:

- ہم آہنگی کلیدی خفیہ نگاری

- غیر متناسب کلیدی خفیہ نگاری

لہذا ، خفیہ نگاری کے ٹولز زیادہ تر ہر محفوظ سرگرمی میں استعمال ہوتے ہیں اور بہت سارے ٹولس دستیاب ہیں جہاں صارف اپنی ضروریات کے مطابق کسی ایک کا انتخاب کرسکتے ہیں۔

الگورتھم

خفیہ نگاری الگورتھم مندرجہ ذیل شامل کریں.

اس IOT ڈومین میں ، سیکیورٹی سب سے زیادہ اہمیت رکھتی ہے۔ اگرچہ عملی طور پر بہت سکیورٹی میکانزم موجود ہیں ، لیکن ان میں موجودہ دور کی سمارٹ ایپلی کیشنز کو بنیادی طور پر وسائل کی مجبوری والے آلات کے ساتھ چلنے والے سافٹ ویئر کے ل up آنے کی صلاحیت نہیں ہے۔ اس کے نتیجے میں ، خفیہ نگاری کا الگورتھم بہتر سیکیورٹی کو یقینی بنانے کے عمل میں آیا۔ لہذا ، کچھ خفیہ نگاری الگورتھم ذیل میں ہیں:

ٹرپل ڈی ای ایس

روایتی DES میکانزم کو سنبھالتے ہوئے ، فی الحال حفاظتی طریقوں میں ٹرپل ڈی ای ایس کو نافذ کیا گیا تھا۔ یہ الگورتھم ایک آسان نقطہ نظر پر قابو پانے کے لئے بالآخر علم حاصل کرنے کی اجازت دیتا ہے۔ یہ بہت سے کاروباری اداروں کے ذریعہ وسیع پیمانے پر نافذالعمل تھا۔ ٹرپل ڈی ای ایس 3 کلیدوں کے ساتھ کام کرتی ہے جس میں ہر کلید میں 56 بٹس ہوتے ہیں۔ پوری کلیدی لمبائی زیادہ سے زیادہ بٹس کی ہے ، جبکہ ماہرین کا کہنا ہے کہ کلیدی شدت میں 112 بٹس زیادہ ممکن ہیں۔ یہ الگورتھم بینکاری سہولیات اور دیگر صنعتوں کے لئے بھی قابل اعتماد ہارڈویئر خفیہ کاری جواب دینے میں مدد کرتا ہے۔

بلوفش

ٹرپل ڈی ای ایس کے نقطہ نظر کو تبدیل کرنے کے لئے ، بلوفش بنیادی طور پر تیار کی گئی تھی۔ یہ خفیہ کاری الگورتھم پیغامات کو 64 گھڑیاں والی گھڑیوں میں تقسیم کرتی ہے اور ان گھڑیوں کو الگ سے خفیہ کرتی ہے۔ بلlowو فش میں جو دلکش خصوصیت ہے اس کی رفتار اور افادیت ہے۔ چونکہ یہ ہر ایک کے لئے کھلا کھلا الگورتھم ہے ، بہت سے لوگوں نے اس کو نافذ کرنے کے فوائد حاصل کیے۔ سافٹ ویئر سے لے کر ای کامرس تک کے آئی ٹی ڈومین کا ہر دائرہ اس الگورتھم کا استعمال کر رہا ہے کیونکہ اس میں پاس ورڈ کے تحفظ کے لئے وسیع خصوصیات دکھائی گئی ہیں۔ یہ سب مارکیٹ میں اس الگورتھم کو سب سے نمایاں ہونے کی اجازت دیتے ہیں۔

آر ایس اے

انٹرنیٹ کے توسط سے پھیلی ہوئی معلومات کو خفیہ کرنے کے لئے استعمال ہونے والا عوامی کلیدی خفیہ کاری الگورتھم۔ جی پی جی اور پی جی پی طریقوں میں یہ وسیع پیمانے پر استعمال شدہ الگورتھم تھا۔ RSA متوازی قسم کے الگورتھم کے تحت درجہ بندی کیا گیا ہے کیونکہ وہ ایک ایک جوڑے کے ذریعہ اپنا عمل انجام دیتا ہے۔ کلیدوں میں سے ایک کو خفیہ کاری کے لئے اور دوسرا ڈکرپشن مقاصد کے لئے استعمال کیا جاتا ہے۔

ٹووفش

یہ الگورتھم سیکیورٹی فراہم کرنے کے لئے چابیاں نافذ کرتا ہے اور جیسے کہ یہ توازن کے طریقہ کار کے تحت آتا ہے ، صرف ایک کلید ضروری ہے۔ اس الگورتھم کی چابیاں 256 بٹس کی زیادہ سے زیادہ لمبائی کے ساتھ ہیں۔ سب سے زیادہ دستیاب الگورتھم میں سے ، ٹووفش بنیادی طور پر اپنی رفتار اور ہارڈ ویئر اور سوفٹویئر ایپلی کیشنز میں نفاذ کے ل perfect کامل کی طرف سے مشہور ہے۔ نیز ، یہ ایک کھلے طور پر قابل رسا الگورتھم ہے اور بہت سے لوگوں نے اس پر عمل درآمد کیا ہے۔

AES (اعلی درجے کی خفیہ کاری کا معیار)

یہ امریکی انتظامیہ اور بہت سارے دوسرے کاروباری اداروں کی سب سے قابل اعتماد الگورتھم تکنیک ہے۔ اگرچہ یہ 128 بٹ خفیہ کاری کی شکل میں موثر انداز میں کام کرتا ہے ، 192 اور 256 بٹس بنیادی طور پر بڑی خفیہ کاری کی سرگرمیوں کے لئے استعمال ہوتے ہیں۔ تمام ہیکنگ سسٹموں کے ل so ناقابل شکست ہونے کی وجہ سے ، AES تکنیک کو نجی ڈومین میں معلومات کو خفیہ کرنے کے ل extensive وسیع تر تالیاں وصول کی گئیں۔

خفیہ نگاری کی درخواستیں

کے لئے درخواستیں خفیہ نگاری نیچے کے طور پر

روایتی طور پر ، خفیہ نگاری صرف کام کے حصول کے لئے عمل میں تھی۔ موم مہریں ، ہاتھ کے دستخط اور کچھ دوسری قسمیں سیکیورٹی ٹرانسمیٹر کی وشوسنییتا اور درستگی کو یقینی بنانے کے ل generally عام طور پر طریقے استعمال کیے گئے تھے۔ اور ڈیجیٹل ٹرانسمیشن کی آمد کے ساتھ ہی ، سیکیورٹی زیادہ ضروری ہوجاتی ہے اور پھر خفیہ نگاری کے میکانزم نے انتہائی رازداری کو برقرار رکھنے کے ل its اس کے استعمال کو بڑھانا شروع کردیا۔ خفیہ نگاری کے کچھ اطلاق ذیل میں زیربحث ہیں۔

ذخیرہ میں رازداری برقرار رکھنے کے لئے

کرپٹوگرافی انکرپٹڈ ڈیٹا کو اسٹور کرنے کی اجازت دیتی ہے جو صارفین کو ہیکروں کے ذریعہ فتنہ کے بڑے سوراخ سے پیچھے رہنے کی اجازت دیتا ہے۔

ٹرانسمیشن میں قابل اعتماد

ایک روایتی نقطہ نظر جو قابل اعتماد ہونے کی اجازت دیتا ہے وہ یہ ہے کہ مطلع شدہ معلومات کی جانچ پڑتال کی جائے اور پھر اسی جانچ پڑتال کو خفیہ کردہ شکل میں بات چیت کی جائے۔ جب چیکسم اور انکرپٹڈ دونوں اعداد و شمار موصول ہوتے ہیں تو اعداد و شمار کو دوبارہ جانچ پڑتال کی جاتی ہے اور اس کا موازنہ ڈکرپشن کے عمل کے بعد مواصلت شدہ چیکسم سے کیا جاتا ہے۔ اس طرح ، پیغام کی ترسیل میں وشوسنییتا کو یقین دلانے کے لئے موثر کرپٹوگرافک میکانزم زیادہ اہم ہیں۔

شناخت کی توثیق

خفیہ نگاری کا پاسورڈ استعمال کرنے کے نقطہ نظر سے سختی سے منسلک ہے ، اور جدید سسٹم افراد کے جسمانی طریقوں اور شناخت کی انتہائی معتبر تصدیق کی پیش کش کرنے والے اجتماعی رازوں کے ساتھ ساتھ مضبوط خفیہ نگاری کے طریقوں کا استعمال کرتے ہیں۔

مثالیں

خاکہ نگاری کی مثالیں y مندرجہ ذیل شامل ہیں۔

ان دنوں خفیہ نگاری کے خفیہ کاری کی ایک نمایاں مثال واٹس ایپ میں اختتام سے آخر میں خفیہ کاری ہے۔ اس خصوصیت کو واٹس ایپ میں غیر متناسب ماڈل کے ذریعے یا عوامی کلیدی طریقوں کے ذریعے شامل کیا گیا ہے۔ یہاں مقصود ممبر ہی اصل پیغام کے بارے میں جانتا ہے۔ ایک بار واٹس ایپ کی تنصیب مکمل ہونے کے بعد ، عوامی چابیاں سرور کے ساتھ رجسٹر ہوجاتی ہیں اور پھر پیغامات منتقل کردیئے جاتے ہیں۔

خفیہ نگاری کی اگلی اصل وقت کی درخواست ڈیجیٹل دستخط ہیں۔ اس صورتحال میں جب جب دو کلائنٹ کو کاروباری لین دین کے لئے دستاویزات پر دستخط کرنے کی ضرورت ہو۔ لیکن جب دو کلائنٹ کبھی ایک دوسرے کے سامنے نہیں آتے ہیں تو شاید وہ ایک دوسرے پر یقین نہیں کریں گے۔ پھر ڈیجیٹل دستخطوں میں خفیہ کاری بہتر تصدیق اور حفاظت کو یقینی بناتی ہے۔

چونکہ سائبر حملوں میں مسلسل ترقی ہورہی ہے ، سیکیورٹی کو زیادہ ضروری ہونے کی ضرورت ہے اور اس طرح خفیہ نگاری کے طریقے بھی زیادہ نمایاں ہوجاتے ہیں۔ یہ کریپٹوگرافک الگورتھم نہ صرف ہیکنگ سرگرمیوں کو روکنے کے لئے بلکہ ان سرگرمیوں کے ابھرنے کی کوئی گنجائش نہیں دکھاتا ہے۔ اس بارے میں اندازہ حاصل کریں کہ دیگر ٹولز اور ٹیکنالوجیز کیا ہیں جو کریپٹوگرافک منظرناموں میں دستیاب ہیں؟